Por defecto no dejan log:

- Tráfico que pasa el firewall sin establecer la sesión.

- Tráfico redireccionado desde una interfaz de servicio a la de gestión o Tráfico originado desde la interfaz de gestión pero que utiliza una ip de servicio del firewall.

- Tráfico redireccionado en una interfaz de servicio por la activación de un servicio como GlobalProtect.

- Tráfico de descubrimiento de red.

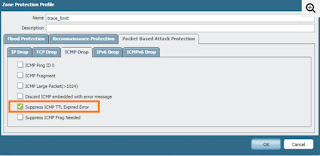

- El cajón desastre, Tráfico descartado por cualquier otro motivo que no sea la política de seguridad. Problemas de rendimiento en el dataplane, controlplane, saturación del interfaz, buffers llenos, políticas de protección de DDOS, protección a nivel de zona, PBF...etc

Paloalto no ve todo el tráfico! En este caso, sí que ve el tráfico pero no deja ningún registro (log) de esos paquetes que ha permitido o denegado.

Por defecto las reglas solo dejan log del tráfico una vez ha pasado y has sido identificado en una clase de aplicación. Si el primer paquete o paquetes se permiten o descartan sin llegar a ser identificada una aplicación, entonces el firewall NO mostrará NADA en el LOG. Esto a nivel de regla se traduce en la casilla de log at Session END marcada y la de START no marcada. Como recomendación para troubleshooting dejaría la de START marcada y la de END no marcada (al revés). Básicamente porque entonces tendrás log de TODOS los paquetes que crucen el Palo.

Inconveniente: cuando quieras hacer informes de navegación o el tiempo que tarda una aplicación, no podrás a no ser que tengas el inicio de sesión y el final.

La gestión de Palo es una caja negra para el usuario.

Pero de qué estoy hablando? Pues estoy hablando del tráfico que no queda registrado cuando utilizas una interfaz de servicio para gestionar el firewall. Puedes permitir el tráfico ser enrutado hacia la interfaz de gestión via el propio firewall y verás ese tráfico, aunque necesitarás una regla de seguridad para permitirlo a parte de las ACLs de gestión. Si por el contrario utilizas la ip de una de tus interfaces para gestionar el firewall, ese tráfico realmente es redireccionado mediante una policy based forwarding rule hacia la interfaz de gestión, y eses tráfico NO deja log.

Un ejemplo sería la activación de Global Protect en una interfaz de servicio que estés utilizando para gestionar el firewall también, como puede ser la interfaz externa o pública. Esto mueve el puerto de gestión automáticamente al puerto 4443, pero no deja ninguna política, o opción activa para notificarlo.

A la inversa, es otro ejemplo de tráfico interno al cual se le aplica una PBF pero que no queda ningún registro del mismo. Dicho de otra manera, este el tráfico originado desde la interfaz de gestión pero que puedes elegir la interfaz e ip que quieres que utilice.

A la inversa, es otro ejemplo de tráfico interno al cual se le aplica una PBF pero que no queda ningún registro del mismo. Dicho de otra manera, este el tráfico originado desde la interfaz de gestión pero que puedes elegir la interfaz e ip que quieres que utilice. Muy bien, pero todo esto es interno y no puede ser afectado por nada, no? Pues No, bajo algunas circunstancias te puede afectar y necesitarás ver que pasa con el tráfico. Así que SOLO se puede ver el tráfico hacia y desde la int. de gestión con el TCPDUMP que no tiene NADA que ver el Packet Capture del tab de monitor o CLI.

De este modo, con TCPDUMP solo se puede capturar el tráfico de gestión y desde packet capture el tráfico de servicio. Pero No son lo mismo.Admin@paloalto1(active)# tcpdump filter "src net 192.168.0.0/24 and port 443"

Press Ctrl-C to stop capturing

tcpdump: listening on eth0, link-type EN10MB (Ethernet), capture size 96 bytes

0 packets captured

0 packets received by filter

0 packets dropped by kernel

La penúltima categoría es incluso más rara que las anteriores, y se trata de tráfico por ejemplo de TRACEROUTE que atraviesa el firewall pero deja log en el firewall, pero que FALSEA el resultado que te dá la herramienta, o mejor dicho, oculta la existencia del Palo al mundo:

La penúltima categoría es incluso más rara que las anteriores, y se trata de tráfico por ejemplo de TRACEROUTE que atraviesa el firewall pero deja log en el firewall, pero que FALSEA el resultado que te dá la herramienta, o mejor dicho, oculta la existencia del Palo al mundo:How to hide Palo Alto Networks firewall from trace route

Para esta categoría de tráfico descartado por otros motivos ajenos a la política de seguridad, hay toda una serie de herramientas, técnicas y contadores a tener en cuenta que voy a explicar en el siguiente post.